Strategische Ausrichtung für den Schutz von IoT-Systemen

Forschungsprojekt mit dem US-Verteidigungsministerium zu Cyber Risiken in industriellen IoT-Gateways

Kritische Infrastrukturindustrien sind besonders im Fokus, wenn es um Sicherheit geht. Ein aktuelles UL Forschungsprojekt zeigt, wie das US-Militär solche Infrastrukturen schützen will und welche Rolle Open-Source-Software dabei spielt.

Kritische Infrastrukturen sind meist gewachsene Systeme. Sie bestehen aus Steuerungs- und Automatisierungsanlagen, die bislang autark gearbeitet haben, und nun zunehmend über das Internet vernetzt werden. Das macht sie besonders anfällig für Cyber-Vorstöße.

Ein besonderes Augenmerk ist dabei erforderlich bei der Nutzung von Software von Drittanbietern, wie beispielsweise von Open-Source-Software, von Anbietern bereitgestellter Software oder von Code-Schnipsel, die aus Online-Quellen stammen. Denn mehr als 80 Prozent der heute verfügbaren Softwareanwendungen bestehen aus Open-Source-Komponenten (1). Daher müssen Unternehmen ein besonderes Augenmerk legen auf ihre Software-Supply-Chain-Management-Systeme und Verfahren, um das potenzielle Risiko aus Anwendungen von Drittanbietern abzumildern.

Wie wichtig die Software-seitige Sicherung von kritischen Infrastrukturen ist, zeigt ein Projekt der DARPA. Die Defense Advanced Research Projects Agency ist eine US-Behörde, die im Auftrag des US-Verteidigungsministeriums in Forschungsprojekte investiert, die im Interesse der Nationalsicherheit liegen. Dafür erhält die DARPA jährlich ein Budget von rund drei Milliarden US-Dollar und fördert Innovationen in beinahe jedem Feld – von Biologie über Mikroelektronik bis hin zu unbemannten Fluggeräten.

Zu ihren Aufgaben gehört auch, kritische Infrastrukturen wie Krankenhäuser oder Industrieanlagen zu sichern und die Cybersecurity in internetgebundenen und medizinischen Geräten voranzubringen. Daher hat die DARPA Ende 2016 Underwriters Laboratories (UL) beauftragt, die Cyber Security von IoT-Gateways für industrielle Steuerungssysteme (ICS) zu erforschen.

Forschung ist eine Stärke von UL

Der Auftrag ging über neun Monate. „Das Cybersecurity-Team von UL hat dabei die Hauptbereiche eines IoT-Gateways ermittelt, welche die Cybersicherheit eines ICS betreffen, sowie die Daten geprüft, welche die Gateway außerhalb des ICS-Systems passieren,“ berichtet Alexander Köhler, Business Development Manager bei UL Cyber Security.

Um alle Anforderungen zu überblicken, hatte das Team die gesamte IoT-Architektur im Fokus, also sämtliche Software von Micro-Chips, den Komponenten und Systemen. „Wir haben strukturierte Penetration-Tests durchgeführt und untersucht, wie Systeme auf Remote-Geräte zugreifen und Software-Updates durchführen“, erzählt Köhler.

UL wurde gewählt, weil es seit über 20 Jahren im Sicherheitsbereich tätig ist. Das Unternehmen hat bereits für die US-Regierung Sicherheitsstandards für Kryptografiemodule spezifiziert und an weiteren Sicherheitsstandards mitgearbeitet. In seinem Cyber Assurance Program (CAP) untersucht UL seit vier Jahren Risiken von Industrie-4.0-Systemen in den Bereichen Automobil, Fabrikautomation, Medizin und Beleuchtungsindustrie.

Strategische Ratschläge aus dem DARPA-Projekt

Durch diese Forschung erkennt UL früh, in welche Richtung sich IoT-Systeme aktuell entwickeln. Ein wesentlicher Punkt dabei ist die Betrachtung des Lebenszyklus. Wurde etwa ein Algorithmus in einem Produkt gehackt, muss es getauscht werden. „Ein Komponentenlieferant muss also frühzeitig die Entwicklung eines neuen Produkts betrachten und in seinen Prozessen definiert haben, was bei Produkteinstellung mit den Anlagen passiert, wo es eingesetzt wird“, erläutert Köhler.

Das bedeutet auch, dass IT-Verantwortliche heute schon ein stetes Monitoring ihrer IoT-Landschaft benötigen – mitsamt Prozessen, um reagieren zu können, wenn sich etwas an IoT-Komponenten und der Sicherheitslage verändert. „Wir erwarten hier ein entsprechendes Maß an Automatisierung, um IoT-Geräte zu managen“, so Köhler.

In seinen Tests verfolgte UL auch über längere Zeit, wie sich Patches für Komponenten und Steuerungs-Software auf die Sicherheit von IoT-Systemen auswirken. „Das ist Teil unserer Risikoanalyse, auch Updates müssen cyber-sicher sein“, erläutert Thomas. Das Patch-Management ist ebenfalls ein Bestandteil der UL-Norm 2900 und regelt, wie ein Komponentenhersteller damit umgehen muss.

Vor dem Hintergrund dieser Forschungstätigkeit wird deutlich, warum sich UL als ein globales Unternehmen im Bereich der Sicherheitswissenschaft versteht. „Für uns ist das Projekt mit DARPA eine Anerkennung für das Know-how von UL im Bereich Cyber Security“, resümiert Köhler. „Und es zeigt, dass wir mit unserer Forschung dazu beitragen, Industrie 4.0 mit Leben zu füllen.“

(1) “Protecting the open source software supply chain,” GCN, https://gcn.com/Articles/2016/07/22/software-supply-chain.aspx.

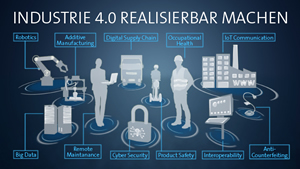

Strategien für die digital Fabrik

Die Umsetzung von Industrie 4.0 setzt die Automatisierung, Digitalisierung und Vernetzung von Produktionssystemen inklusive aller Prozessketten innerhalb der Produktentstehung voraus. UL unterstützt Unternehmen hierbei, bewertet Risiken und entwickelt Lösungswege für das industrielle Internet of Things (IoT).

Sicherung von Produkten, Software und Infrastrukturen gegen Cyber Risiken

Bald werden Cyber-Angriffe mit enormer Wirkung zum Tagesgeschäft gehören. In diesem Umfeld empfiehlt es sich, Cyber Sicherheit in der Unternehmenskultur zu verankern und ein stetes Monitoring der IoT-Landschaft zu etablieren.